Prefacio

Este documento le proporcionará toda la información que necesita para instalar, administrar y gestionar cualquiera de los componentes QVD dentro de una solución QVD. Como producto de código abierto, QVD está creciendo y mejorándose constantemente. Nos esforzamos por mantener nuestra documentación lo más completa posible y animamos a los lectores a notificarnos de cualquier mejora para la documentación. Si tiene cualquier pregunta o sugerencia, por favor envíenos un correo electrónico a info@theqvd.com.

El documento se divide en tres partes principales:

-

La primera parte discute el núcleo de componentes que forman una solución, cómo interactúan y cómo se instalan y configuran.

-

La segunda parte trata de los problemas de integración y el ajuste de comportamientos dentro de QVD para lograr un mejor rendimiento o para ser más escalable.

-

La tercera parte se dedica a proporcionarle toda la información que pueda necesitar para crear y administrar el disco del sistema operativo, imágenes y máquinas virtuales que se cargan en cada escritorio virtual.

Además, proveemos una bibliografía de material externo que le ayude a obtener una mejor comprensión de las diferentes tecnologías involucradas en una solución QVD. También proporcionamos un glosario de términos comúnmente usados.

Este manual se complementa con el de Arquitectura, y se recomienda su lectura previa para comprender ciertos conceptos.

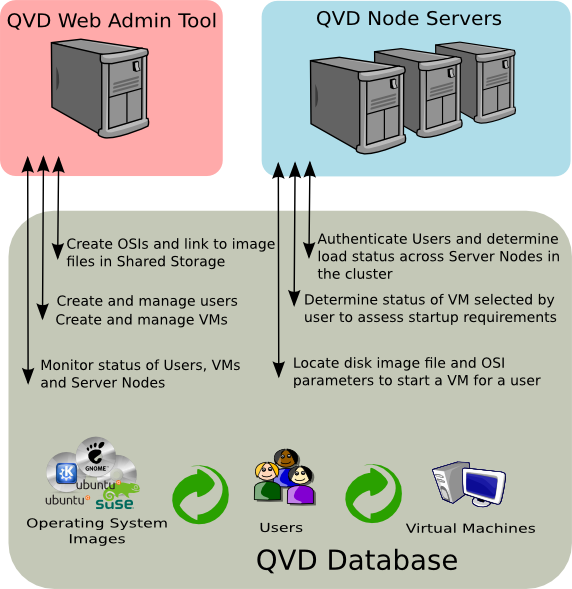

1. ¿Qué es QVD?

QVD (Quality Virtual Desktop) es una solución VDI (Virtual Desktop Infrastructure) enfocada en Linux. El software está diseñado para virtualizar completamente el escritorio Linux, para que los sistemas cliente puedan conectarse a un servidor central y cargar su entorno de escritorio y aplicaciones. Esto significa que cuando los usuarios trabajan desde su máquina local, todos los programas, aplicaciones, procesos y datos utilizados se mantienen en el servidor y se ejecutan de forma centralizada. La virtualización ofrece una serie de beneficios:

-

Los usuarios pueden cambiar entre equipos en una red y seguir trabajando como si estuvieran ubicados en el mismo escritorio, con acceso completo a todas sus aplicaciones y datos

-

Los administradores tienen un mayor control sobre las aplicaciones que se instalan en los sistemas del usuario, y son capaces de administrar los datos del usuario más fácilmente para realizar copias de seguridad y análisis de virus, etc

-

Es más fácil para los administradores proporcionar nuevos escritorios y desplegar aplicaciones para nuevos usuarios

-

Se reduce el tiempo de inactividad en caso de fallos de hardware

-

Los usuarios pueden hacer uso de una variedad de dispositivos diferentes para acceder a su escritorio y aplicaciones, incluyendo computadoras portátiles, PCs y teléfonos inteligentes

-

Los usuarios pueden trabajar de forma segura con el mismo escritorio y las aplicaciones de una ubicación remota sin el requisito de una VPN

-

Mejora de la seguridad general del sistema y de los datos

-

Reducción de costos de hardware, mantenimiento y administración

El servidor QVD virtualiza cada escritorio Linux. Esto se puede lograr utilizando una de las dos tecnologías de virtualización. Lo más común es que la máquina virtual del kernel de Linux (KVM) se utilice como un hipervisor completo tipo 1 (bare metal), sin embargo a partir de QVD 3.1, también es posible aprovechar Linux Containers (LXC) para lograr la virtualización del sistema operativo. Esta virtualización ayuda a mantener el entorno de cada usuario como su propia entidad discreta, para mejorar la seguridad y la estabilidad. La virtualización le permite servir varios sistemas operativos o entornos a sus usuarios, dependiendo de sus requerimientos. Estos se cargan como imágenes independientes en el servidor QVD.

En general, usted solo cargará una o dos imágenes para todos sus usuarios. Estas imágenes proporcionan el sistema operativo base y el entorno de trabajo, que se replica para cada máquina virtual. Cuando un usuario se conecta al servidor, haciendo uso de la aplicación cliente, se inicia una Máquina Virtual exclusiva para ese usuario. Esto proporciona también una "cárcel" que impide que un comportamiento inadecuado del sistema pueda afectar a otros usuarios. Cuando el usuario se desconecta, la máquina virtual se detiene. Esto significa que si el entorno del usuario se ha convertido en algo problemático, una desconexión puede revertir el entorno a su estado original. Esto proporciona un nivel de seguridad mucho mayor que si un usuario estuviera trabajando en una estación de trabajo independiente.

Con el fin de mantener los datos de usuario, tales como ajustes de escritorio, documentos y otra información específica del usuario, hay dos opciones. El primer enfoque, y el más común, es almacenar esta información en un recurso compartido NFS. De esta manera, los datos pueden almacenarse en un dispositivo NAS o en una SAN, donde se pueden administrar fácilmente. Una segunda opción es cargar una segunda imagen en la máquina virtual. Esta imagen es persistente, ya que puede ser actualizada por el usuario, y los cambios se almacenan para cada vez que se recarga la imagen. Ambos enfoques son igualmente válidos. Al mantener los datos de usuario separados de la imagen de núcleo, QVD ayuda a garantizar que en el caso de que una imagen de núcleo esté dañada o en caso de fallo del sistema, usted será capaz de minimizar el tiempo necesario para la recuperación de desastres.

Al escritorio se accede desde cada estación de trabajo, haciendo uso de un cliente que utiliza el protocolo NX para comunicarse con el servidor y entregar el escritorio y las aplicaciones al cliente. El protocolo NX se utiliza para manejar conexiones remotas de X Windows y proporciona una compresión superior para permitir un alto rendimiento incluso cuando se accede al escritorio a través de una conexión con poco ancho de banda. Además, QVD es capaz de encapsular el protocolo NX con SSL para asegurar la conectividad de modo que los usuarios puedan trabajar de una manera segura y protegida, incluso si acceden a sus escritorios desde ubicaciones remotas. QVD proporciona software cliente para ejecutarse en una variedad de sistemas operativos y dispositivos básicos: Linux, Windows, OSX e incluso Android e Ios. Esto significa que donde quiera que usted se encuentre, independientemente del sistema al que tenga acceso, podrá ejecutar la aplicación cliente para acceder a su escritorio.

1.1. Algunas notas acerca de este manual

En general, se supone que la mayoría de los usuarios de QVD aprovecharán la Virtualización KVM ofrecida dentro del producto. Como resultado, la mayoría de esta guía asume que configurará el producto de esta manera. Si el usuario elige LXC para la virtualización, puede haber algunas diferencias de configuración. En los casos donde esto es significativamente importante, hemos incluido información para ambas plataformas de virtualización. Sin embargo, también hemos incluido un capítulo separado sobre la virtualización LXC que intenta proporcionar orientación adicional a los usuarios que decidan explorar esta opción. En la misma línea, aunque ofrecemos paquetes para otras distribuciones de Linux Como SUSE Linux Enterprise Server (SLES), suponemos que la mayoría de los usuarios utilizarán Ubuntu Linux. Como resultado, muchos de los comandos de esta guía, junto con las ubicaciones de los archivos de configuración, etc., se proporcionan generalmente con la suposición de que está utilizando Ubuntu Linux. Para los usuarios de SLES, también hemos intentado marcar las diferencias significativas de configuración.

Administración de QVD

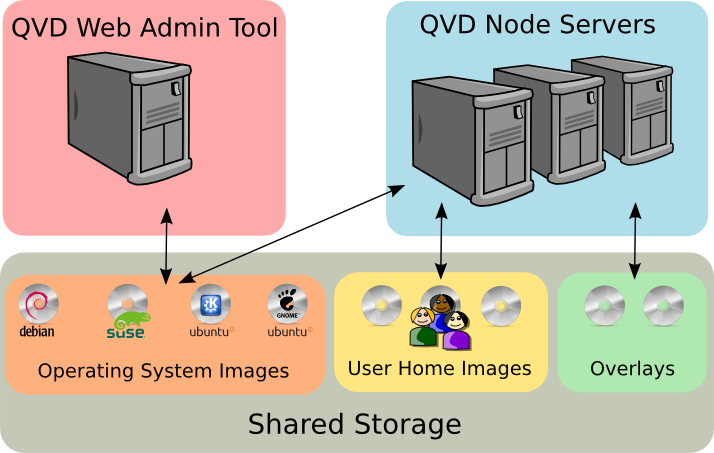

La administración de QVD se puede realizar utilizando una de las tres herramientas siguientes:

-

QVD CLI: una utilidad de línea de comandos que se puede instalar en cualquier nodo y permite manejar la solución en línea de comandos y automatizar tareas mediante scripts.

-

WAT: una herramienta de administración basada en Web que permite al administrador acceder de forma remota a la solución y realizar una variedad de tareas administrativas mediante un navegador web estándar.

-

API: La API (nueva en QVD 4) permite integrar la solución con terceros, ya que utiliza una interfaz REST. Además, es necesaria para que las dos anteriores funcionen, teniendo así la lógica centralizada.

Tanto la utilidad en línea de comandos (CLI) como el WAT requieren acceso a la API QVD y necesitarán ser configuradas para este propósito. La API deberá estar instalada en al menos un nodo de la solución, aunque puede instalarse en tantos como se desee. Casi todos los comandos que se pueden realizar a través de cualquiera de estas herramientas simplemente cambiarán valores para entidades dentro la QVD-DB (via API). Los diferentes comportamientos son ejecutados por los diversos elementos de los nodos de la solución QVD basándose en los cambios realizados en la QVD-DB. Las herramientas de administración de QVD también se utilizan para cargar nuevas imágenes en QVD y para configurar sus parámetros de tiempo de ejecución. Para facilitar esta funcionalidad, estas herramientas necesitan tener acceso a las carpetas donde son almacenadas y accedidas por los nodos de virtualización. Por lo general, este acceso es aprovisionado en un recurso compartido de archivos de red, como NFS.

1. Configuración básica de QVD

En general, tanto los componentes arquitecturales de QVD como los administrativos requieren de conexión a la base de datos del producto. Esto implica que estos componentes necesitan un fichero de configuración con los datos de conexión a la misma. Esta es también la única configuración que es requerida en lo que a ficheros se refiere. El resto de configuraciones de la solución está en la base de datos y se realiza directamente a través de las herramientas administrativas pertinentes.

La configuración del HKD está dentro del archivo /etc/qvd/node.conf. Esta ruta de acceso se crea automáticamente si elige instalar QVD mediante los paquetes que proporcionamos. Si elige otro método, debe crearla manualmente, y puede usar la plantilla de configuración proporcionada:

root@myserver:~# cp -R /usr/share/qvd/config /etc/qvd

El archivo node.conf debe contener como mínimo lo siguiente:

#

# QVD Node Configuration

#

nodename = mycomputer

# Database connection information.

# database.host: where the QVD database is found

# database.name: the name of the QVD database

# database.user: the user account needed to connect

# database.password: the password needed to connect

database.host = mycomputer

database.name = qvddb

database.user = qvd

database.password = passw0rd

path.log = /var/log/qvd

log.filename = ${path.log}/qvd.log

log.level = INFO

Debe asegurarse de que el nodename, database.host, database.name, database.user y database.password contienen valores que coinciden con los que haya configurado. Una vez que estos ajustes estén en su lugar, cualquier utilidad que requiera acceso a la base de datos tendrá los detalles de configuración apropiados para hacerlo.

Las entradas relacionadas con el log se deben establecer aquí porque los componentes de QVD se inicializan antes de conectarse a la base de datos.

La configuración del componente API está en el archivo /etc/qvd/api.conf. La configuración es idéntica a node.conf y puede partir de este fichero para hacerla. Tan solo se requiere dos parámetros extra:

api.user = qvd api.group = qvd

Estos parámetros definen los permisos con los que se ejecuta la API. Los aquí mostrados son solo un ejemplo. Por seguridad, y de acuerdo con la recomendación general, no utilice el usuario root para este propósito.

Desde la versión 4.0 de QVD, los componentes WAT y CLI ya no requieren conexión a la base de datos, sino a la API. Tienen ahora por tanto, sus propios ficheros de configuración. Para el CLI /etc/qvd/qa.conf:

qa.url = https://api.yourqvdserver.com:443/ qa.tenant = * qa.login = superadmin qa.password = superadmin qa.format = TABLE qa.insecure = 0 qa.ca = /etc/qvd/certs/ca.conf

Para el WAT /usr/lib/qvd/lib/wat/config.json:

{

"apiUrl": "https://api.yourqvdserver.com:443"

}

En cualquier caso, deberá configurar todos estos ficheros según sus propias necesidades.

1.1. Otros parámetros de configuración de QVD

Fuera del archivo de configuración, QVD almacena la mayoría de su configuración en la QVD-DB. Hay una amplia gama de parámetros que se aplican a diferentes componentes dentro de la infraestructura QVD. Estos parámetros se pueden configurar utilizando la utilidad de administración de CLI de QVD. Discutimos los pasos apropiados para esto en el capítulo titulado utilidad de administración de QVD CLI. También es posible cambiarlos desde el WAT a partir de la versión 4.0. Esto está explicado en su propio manual.

Si bien es posible establecer cualquiera de los siguientes parámetros de configuración dentro del archivo node.conf, la configuración dentro de la QVD-DB siempre tendrá precedencia. Esto significa que si se realiza un cambio en los ajustes contenidos dentro de la base de datos, los ajustes almacenados en el archivo de configuración se vuelven obsoletos y esto es confuso para futuros trabajos administrativos. Por lo tanto, nosotros recomendamos encarecidamente que estas opciones solo se actualicen dentro de la base de datos utilizando la utilidad de administración de CLI de QVD.

Esta sección describe algunos de estos parámetros de configuración adicionales. Mientras que hay muchos otros ajustes que podrá ver utilizando la CLI de QVD, algunos de ellos (como los parámetros que comienzan por "intern") nunca deben ser modificados sin la ayuda de un ingeniero de soporte de QVD. En general, no recomendamos que cambie ninguno de estos parámetros de configuración sin supervisión del grupo de soporte de QVD. De hecho, en el WAT no aparecen estos parámetros.

Tenga en cuenta que para establecer estos parámetros, debería haber instalado y configurado QVD-DB.

|

|

Algunos parámetros de configuración pueden estar relacionados con los parámetros componente del sistema. En estos casos, es posible que deba actualizar el parámetro en más de un lugar. Un ejemplo típico sería el ajuste del l7r.port que afectaría a la configuración client.host.port . |

|

|

Insistimos en que los parámetros intern son para uso interno del producto y no se espera que el administrador los modifique. Están sujetos a cambios en cualquier lanzamiento del software y están diseñados para ayudar a los desarrolladores a depurar el comportamiento dentro del producto. |

1.1.1. Rutas del sistema QVD

Las siguientes opciones están disponibles para cambiar las rutas que QVD utiliza para buscar aplicaciones, certificados y otros datos específicos de QVD.

path.run = /var/run/qvd

path.log = /var/log

path.tmp = /var/tmp

path.storage.root = /var/lib/qvd/storage

path.storage.staging = ${path.storage.root}/staging

path.storage.images = ${path.storage.root}/images

path.storage.overlays = ${path.storage.root}/overlays

path.storage.homes = ${path.storage.root}/homes

path.ssl.certs = ${path.run}/ssl

path.ssl.ca.system = /etc/ssl/certs

path.ssl.ca.personal = .qvd/certs

path.cgroup = /sys/fs/cgroup

path.cgroup.cpu.lxc = /sys/fs/cgroup/cpu/lxc

path.serial.captures = ${path.tmp}/qvd

command.kvm = kvm

command.kvm-img = kvm-img

command.nxagent = /usr/bin/nxagent

command.nxdiag = /usr/bin/nxdiag.pl

command.x-session = /etc/X11/Xsession

command.useradd = /usr/sbin/useradd

command.userdel = /usr/sbin/userdel

Los valores anteriores son los valores predeterminados.

-

* path.run *: la ruta de acceso (normalmente es referenciada por otras opciones de ruta de acceso)

-

* path.log *: la ruta de acceso base para almacenar logs

-

* path.tmp *: la ruta para almacenar archivos temporales

-

* path.storage.root *: la ruta base para el área de almacenamiento principal utilizada por QVD

-

* path.storage.staging *: este directorio se utiliza para almacenamiento temporal de DIs. En la versión 4.0, también puede utilizarse a modo de librería multitenant de imágenes.

-

* path.storage.images *: el directorio de imágenes usado para almacenar DIs registradas

-

* path.storage.overlays *: el directorio de overlay utilizado para mantener las imágenes qcow superpuestas

-

* path.storage.homes *: el directorio donde se almacenan las imágenes de directorios de inicio de los usuarios cuando se utiliza qcow

-

* path.ssl.certs *: la ruta para almacenar certificados SSL usados por QVD

-

* path.ssl.ca.system *: la ruta donde se almacenan los certificados de CA del sistema

-

* path.ssl.ca.personal *: la ruta donde se almacenan los certificados de CA locales o personales

-

* path.serial.captures *: la ubicación utilizada para almacenar capturas en serie (si está activado)

-

* command.kvm *: el comando para ejecutar KVM

-

* command.kvm-img *: el comando utilizado para trabajar con discos virtuales QEMU dentro de KVM

-

* command.nxagent *: la ruta de acceso al binario nxagent (habitualmente sólo es usado por el VMA en un OSF)

-

* command.nxdiag *: la ruta de acceso al script nxdiag.pl utilizado por el VMA para asegurar que nxagent se ejecuta correctamente

-

* Command.x-session *: la ruta de acceso al script de shell XSession ejecutado por el sistema cuando se inicia una sesión de X Windows

-

* Command.useradd *: la ruta de acceso al script useradd utilizado por el sistema para agregar usuarios

-

* Command.userdel *: la ruta de acceso al script userdel utilizado por el sistema para eliminar usuarios

1.1.2. Logging

Las siguientes opciones se pueden utilizar para cambiar la ruta al archivo de log y para controlar la salida de nivel de logging.

path.log = /var/log

log.filename = ${path.log}/qvd.log

log.level = INFO

Los valores anteriores son los valores predeterminados.

-

* path.log *: ruta base de los archivos de log

-

* log.filename *: la ruta de acceso al archivo de log

-

* log.level *: la salida del nivel de logging, los valores pueden ser: ALL, DEBUG, INFO, WARN, ERROR, FATAL, OFF

Estas opciones deben configurarse en el archivo de configuración de QVD /etc/qvd/node.conf porque el sistema de logging se inicializa antes que la conexión a la base de datos. Si se establece estos valores en la base de datos se ignorarán.

QVD genera su log mediante Log::Log4perl, un módulo estándar de perl que tiene muchas posibilidades en cuanto a métodos de logging. Puede elegir enviar la salida de logs a syslog, a un archivo o incluso a una base de datos. Para mandar el log a syslog, las siguientes variables de configuración se pueden establecer en node.conf:

log4perl.appender.SYSLOG = Log::Dispatch::Syslog log4perl.appender.SYSLOG.layout = Log::Log4perl::Layout::PatternLayout log4perl.appender.SYSLOG.layout.ConversionPattern = %d %P %F %L %c - %m%n log4perl.rootLogger = DEBUG, SYSLOG log.level = DEBUG

Para obtener un desglose completo de las diferentes opciones de logging disponibles en Log4perl, consulte la documentación log4perl.

Si selecciona guardar sus logs en un archivo, asegúrese de utilizar alguna forma de control del crecimiento de sus archivos de log.

1.1.3. Opciones de configuración del L7R

Puede especificar las siguientes opciones adicionales para controlar el L7R:

l7r.as_user = root

l7r.use_ssl = 1

l7r.port = 8443

l7r.address = *

l7r.pid_file = ${path.run}/l7r.pid

l7r.auth.plugins = default

l7r.loadbalancer.plugin = default

l7r.loadbalancer.plugin.default.weight.ram = 1

l7r.loadbalancer.plugin.default.weight.cpu = 1

l7r.loadbalancer.plugin.default.weight.random = 1

Los valores establecidos anteriormente son los valores por defecto.

-

* l7r.as_user *: el usuario que se debe utilizar para ejecutar el proceso QVD L7R

-

* l7r.use_ssl *: utilizar o no SSL para cifrar conexiones de cliente

-

* l7r.port *: el puerto que se debe escuchar para las conexiones del cliente con el L7R (la configuración client.host.port para cada cliente también debería estar configurada para este valor)

-

* l7r.address *: la dirección IP a la que el L7R debe enlazar

-

* l7r.pid_file *: la ruta al archivo PID que se crea cuando se está ejecutando el proceso L7R

-

* l7r.auth.plugins *: se puede usar para proporcionar complementos de autenticación adicionales como OpenSSO

-

* l7r.loadbalancer.plugin *: se puede utilizar para incluir un plugin de algoritmo de balanceo de carga alternativo

-

* l7r.loadbalancer.plugin.default.weight.ram *: peso asignado a recursos de RAM para el algoritmo de balanceo de carga predeterminado

-

* l7r.loadbalancer.plugin.default.weight.cpu *: peso asignado a los recursos de la CPU para el algoritmo de balanceo de carga predeterminado

-

* l7r.loadbalancer.plugin.default.weight.random *: peso asignado al aleatorizador para el algoritmo de balanceo de carga predeterminado

1.1.4. Opciones de configuración del HKD

Puede especificar las siguientes opciones adicionales para controlar el HKD:

hkd.vm.starting.max = 6

El valor establecido anteriormente es el valor predeterminado. * * hkd.vm.starting.max *: el número máximo de máquinas virtuales que el HKD permitirá concurrentemente en estado "starting" (arrancando) antes de iniciar una nueva instancia en un nodo de servidor.

1.1.5. Opciones de VM

Hay algunas opciones que se pueden configurar para controlar el comportamiento de la máquina virtual dentro de QVD:

vm.overlay.persistent = 0 vm.kvm.virtio = 1 vm.network.ip.start = vm.network.netmask = vm.network.gateway = vm.network.bridge = vm.network.dns_server =

Tenga en cuenta que si utiliza la Utilidad de administración CLI Legacy puede necesitar también estos parámetros:

vm.vnc.redirect = 0 vm.vnc.opts = vm.serial.redirect = 1 vm.serial.capture = 0

Los valores mostrados anteriormente son los valores por defecto.

-

* vm.overlay.persistent *: si desea hacer uso de overlays persistentes para archivos temporales y de registro. Tenga en cuenta que esta persistencia no será extendida entre los nodos si el overlay se almacena localmente por ejemplo en una configuración btrfs

-

* vm.kvm.virtio *: si utilizará el controlador virtio para la conexión en red (el OSF que se ejecuta en la imagen debe soportar el controlador virtio)

-

* vm.vnc.redirect *: habilita el servidor VNC integrado cuando se utiliza la virtualización KVM. (Útil para solucionar problemas de una imagen)

-

* vm.vnc.opts *: configuración adicional para el servidor VNC incorporado de KVM

-

* vm.serial.redirect *: habilita la consola del puerto serie cuando se usa la virtualización KVM

-

* vm.serial.capture *: captura la salida de la consola serie en el archivo

-

* vm.network.ip.start *: la dirección IP de inicio para el rango asignado a las máquinas virtuales en la red reservada para QVD

-

* vm.network.netmask *: máscara de red CIDR para el tamaño de la red reservada para QVD

-

* vm.network.gateway *: IP del firewall en la red reservada para QVD que será transmitida por DHCP a las máquinas virtuales

-

* vm.network.bridge *: Nombre de la interfaz en modo puente de red

-

* vm.network.dns_server *: IP del servicio DNS que se servirá a las máquinas virtuales por DHCP en la red reservada para QVD

Tenga en cuenta que la configuración de vm.network generalmente se requiere para que los nodos QVD funcionen correctamente.

2. QVD-DB

La QVD-DB es el pegamento que une todos los componentes QVD juntos. Hace uso de un SGBD subyacente de PostgreSQL versión 9.2 o superior (desde QVD4).

Toda la información de configuración y tiempo de ejecución de toda la infraestructura QVD se almacena en la base de datos y si falla, la plataforma al completo dejará de funcionar. Por eso, es altamente recomendable que la base de datos esté instalada en configuración de alta disponibilidad. Puede averiguar cómo configurar PostgreSQL en una Configuración HA en

y

Los requisitos reales de hardware para QVD-DB son muy modestos y cualquier servidor con sólo dos núcleos de CPU y 2 GB de RAM será capaz de cargar la base de datos.

|

|

QVD sólo funciona con PostgreSQL 9.2 o superior, dado que se utilizan sus funciones de notificación |

2.1. Instalación y configuración de QVD-DB

En el sistema en el que vaya a instalar QVD-DB, deberá agregar el repositorio de QVD a sus fuentes apt.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# wget -qO - https://www.theqvd.com/packages/key/public.key | sudo apt-key add -

Ahora, agregue el repositorio:

/etc/apt/sources.list.d/qvd.list # apt-get update

|

|

La forma recomendada de instalar la base de datos central es con el paquete perl-qvd-db. Necesitará además el software cliente de PostgreSQL para ejecutar estos pasos (consulte la documentación de PostgreSQL). Todos estos pasos requieren privilegios de root:

# apt-get install perl-qvd-db

Para SLES el proceso es similar.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# rpm --import https://www.theqvd.com/packages/key/public.key

Ahora, agregue el repositorio:

# zypper ar http://theqvd.com/packages/sles/12SP1/stable QVD # zypper ref

Utilice zypper para instalar la base de datos:

# zypper install perl-QVD-DB

2.1.1. Creación del usuario y la base de datos QVD

Necesitará crear un usuario dentro de PostgreSQL para acceder a la base de datos QVD, y necesitará crear la base de datos real donde QVD puede configurar sus tablas y almacenar sus datos. Para hacer esto, necesitará usar el comando sudo para cambiar a la cuenta de postgres:

$ sudo su - postgres

Como usuario postgres, puede crear cuentas de usuario de PostgreSQL con el comando createuser. Solicitará una contraseña para el nuevo usuario y algunos detalles sobre la cuenta de usuario. En general, puede responder n a todas las opciones que se presentan. Por ejemplo, para crear un usuario llamado qvd, utilizaría el siguiente comando.

postgres@myserver:~$ createuser -SDRP qvd Enter password for new role: passw0rd Enter it again: passw0rd

|

|

Para más información sobre este comando, utilice la documentación de PostgreSQL: http://www.postgresql.org/docs/9.2/static/app-createuser.html |

El nuevo usuario ahora puede ser asignado como propietario de una base de datos. Para crear una base de datos para QVD y asignar la propiedad, utilice el comando createdb. Utilice el parámetro -O para establecer el propietario de la base de datos a la cuenta que desea utilizar. En este caso, estableceremos el propietario para el nuevo usuario que creamos en el paso anterior.

postgres@myserver:~$ createdb -O qvd qvddb

|

|

Para más información sobre este comando, utilice la documentación de PostgreSQL: http://www.postgresql.org/docs/9.2/static/app-createdb.html |

2.1.2. Requisitos de configuración de PostgreSQL

Con el fin de permitir el acceso concurrente desde todos los nodos de la granja QVD y manejar las transacciones de forma coherente, el nivel de aislamiento de la transacción debe cambiarse de read commited a serializable. Este es un paso muy importante que no debe ser omitido o su base de datos podría volverse incoherente y QVD dejaría de funcionar.

Además, es necesario permitir el acceso de red a la base de datos. Por defecto, está configurada para sólo escuchar las consultas en localhost. Esto se debe cambiar para escuchar en todas las interfaces.

Para ello, debe editar los archivos de configuración de PostgreSQL postgresql.conf y pg_hba.conf. En Ubuntu se encuentran en /etc/postgresql/9.2/main. En SUSE , encontrará estos archivos en /var/lib/pgsql/data.

El nivel de aislamiento de la transacción se controla mediante la configuración default_transaction_isolation. Para habilitar el acceso general de red a PostgreSQL, cambie la configuración listen_addresses de localhost a *.

root@myserver:~# cd /etc/postgresql/9.2/main #this would be /var/lib/pgsql/data on SLES root@myserver:/etc/postgresql/9.2/main# vi postgresql.conf listen_addresses = '*' default_transaction_isolation = 'serializable'

Para habilitar el acceso de red para el usuario qvd, agregue la siguiente línea a pg_hba.conf (con el formato siguiente: host database user CIDR-address auth-method [auth-options]).

root@myserver:/etc/postgresql/9.2/main# vi pg_hba.conf host qvddb qvd 192.168.0.0/24 md5

|

|

Asegúrese de reemplazar la red predeterminada 192.168.0.0/24 por la red que su plataforma QVD utiliza. |

Reinicie PostgreSQL para que los cambios surtan efecto.

Para Ubuntu:

# service postgresql restart

y para SLES:

# /etc/init.d/postrgresql restart

2.2. Aprovisionamiento de QVD-DB

El paquete QVD-DB incluye un script que le ayudará a poblar la base de datos QVD con todas las tablas que son necesarias para que QVD funcione correctamente. Para que este script funcione, requiere que los ajustes de la base de datos QVD se hayan introducido correctamente en el archivo /etc/qvd/node.conf. Para desplegar la base de datos, ejecute qvd-deploy-db.pl (se encuentra en la carpeta /usr/lib/qvd/bin/. Agregue este directorio a sus rutas de sistema si va a estar administrando una solución QVD).

# qvd-deploy-db.pl

Una vez que haya ejecutado este comando, QVD-DB estará listo para ser utilizado por cualquier componente dentro del entorno QVD.

2.3. Prueba de acceso a QVD-DB

Debe comprobar que puede acceder a la base de datos desde todos los nodos que la requieren (esto es, todos los nodos que tengan instalado el componente HKD o el componente API). La comprobación más sencilla es conectarse desde ellos a la base de datos y listar las tablas utilizadas por QVD. Para hacer esto, deberá asegurarse de que tiene el cliente de PostgreSQL instalado en el nodo desde el que se está conectando. Puede instalarlo mediante el paquete postgresql-client en Ubuntu y postgresql en SLES:

En Ubuntu:

# sudo apt-get install postgresql-client

En SLES:

# zypper install postgresql

Para listar las tablas en la base de datos QVD utilizando el cliente PostgreSQL, puede hacer lo siguiente:

anyuser@otherserver:~$ psql -U qvd -W -h myserver qvddb

Password for user qvd:

psql (9.2)

qvddb=> \d

List of relations

Schema | Name | Type | Owner

--------+----------------------------------------------+----------+-------

public | acl_role_relations | table | qvd

public | acl_role_relations_id_seq | sequence | qvd

public | acls | table | qvd

public | acls_id_seq | sequence | qvd

public | administrators | table | qvd

public | administrators_id_seq | sequence | qvd

public | all_acl_role_relations | view | qvd

public | all_role_role_relations | view | qvd

public | configs | table | qvd

public | di_properties | table | qvd

public | di_tags | table | qvd

public | di_tags_id_seq | sequence | qvd

public | dis | table | qvd

public | dis_id_seq | sequence | qvd

public | host_cmds | table | qvd

public | host_counters | table | qvd

public | host_properties | table | qvd

public | host_runtimes | table | qvd

public | host_states | table | qvd

public | hosts | table | qvd

public | hosts_id_seq | sequence | qvd

public | log | table | qvd

public | log_id_seq | sequence | qvd

public | operative_views_in_administrators | view | qvd

public | operative_views_in_tenants | view | qvd

public | osf_properties | table | qvd

public | osfs | table | qvd

public | osfs_id_seq | sequence | qvd

public | properties_list | table | qvd

public | properties_list_id_seq | sequence | qvd

public | qvd_object_properties_list | table | qvd

public | qvd_object_properties_list_id_seq | sequence | qvd

public | role_administrator_relations | table | qvd

public | role_administrator_relations_id_seq | sequence | qvd

public | role_role_relations | table | qvd

public | role_role_relations_id_seq | sequence | qvd

public | roles | table | qvd

public | roles_id_seq | sequence | qvd

public | session | table | qvd

public | ssl_configs | table | qvd

public | tenants | table | qvd

public | tenants_id_seq | sequence | qvd

public | user_cmds | table | qvd

public | user_properties | table | qvd

public | user_states | table | qvd

public | users | table | qvd

public | users_id_seq | sequence | qvd

public | versions | table | qvd

public | views_setups_attributes_administrator | table | qvd

public | views_setups_attributes_administrator_id_seq | sequence | qvd

public | views_setups_attributes_tenant | table | qvd

public | views_setups_attributes_tenant_id_seq | sequence | qvd

public | views_setups_properties_administrator | table | qvd

public | views_setups_properties_administrator_id_seq | sequence | qvd

public | views_setups_properties_tenant | table | qvd

public | views_setups_properties_tenant_id_seq | sequence | qvd

public | vm_cmds | table | qvd

public | vm_counters | table | qvd

public | vm_properties | table | qvd

public | vm_runtimes | table | qvd

public | vm_states | table | qvd

public | vms | table | qvd

public | vms_id_seq | sequence | qvd

public | wat_log | table | qvd

public | wat_log_id_seq | sequence | qvd

public | wat_setups_by_administrators | table | qvd

public | wat_setups_by_administrators_id_seq | sequence | qvd

public | wat_setups_by_tenants | table | qvd

public | wat_setups_by_tenants_id_seq | sequence | qvd

(69 rows)

qvddb=> \q

2.4. Copia de seguridad y restauración de QVD-DB

Una técnica de copia de seguridad muy simple implicaría el volcado de toda la base de datos PostgreSQL a un archivo:

# pg_dump -U postgres postgres > yourfile.backup

Para revertir la base de datos para que coincida con un archivo de copia de seguridad, puede ejecutar el siguiente comando:

# psql -U postgres postgres < yourfile.backup

|

|

Para operaciones avanzadas, revise http://www.postgresql.org/docs/9.2/static/backup.html |

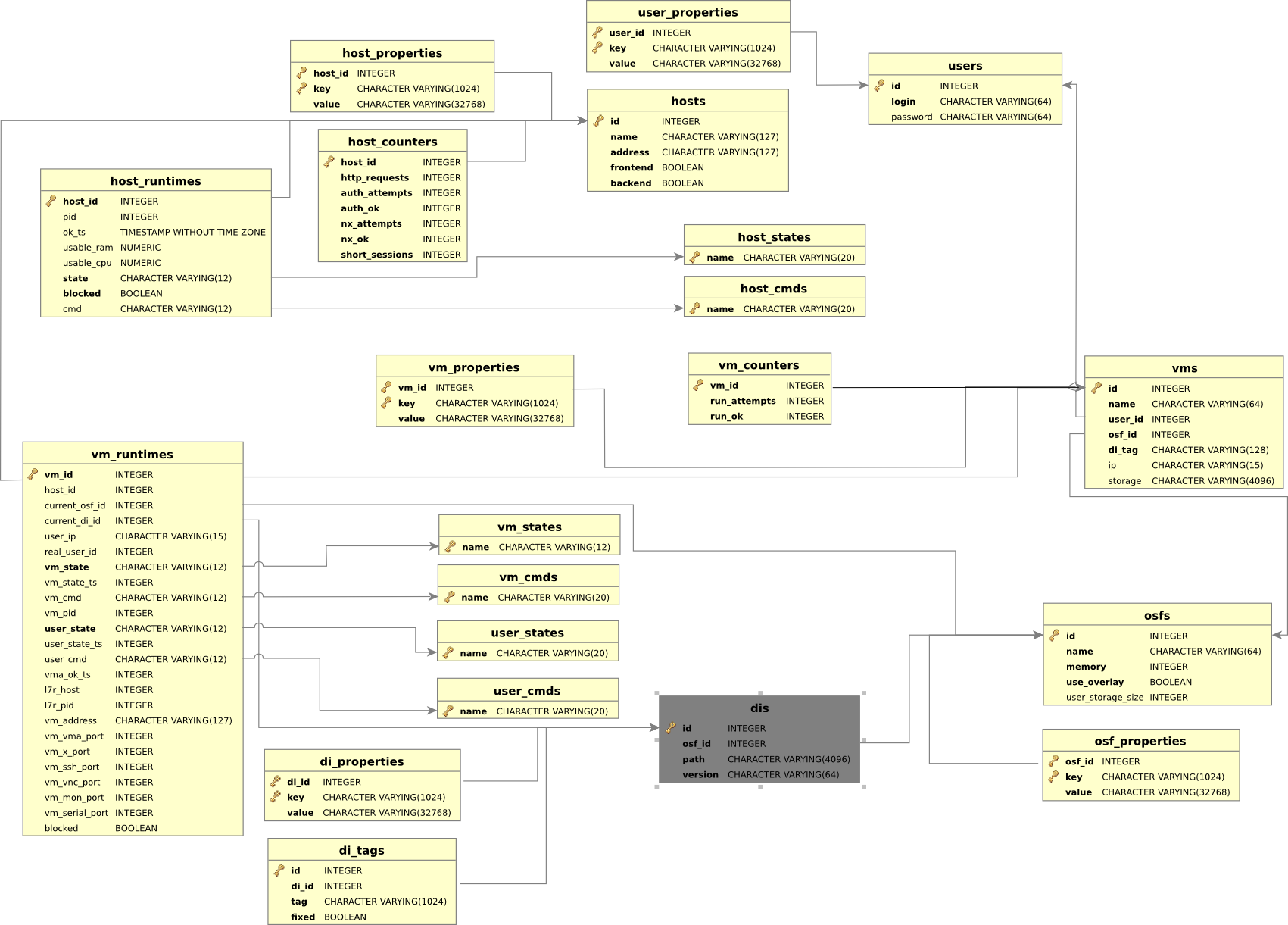

2.5. Modelo relacional de datos QVD-DB

El diagrama siguiente muestra el modelo general de datos de QVD-DB.

|

|

Se recomienda que los administradores no intenten modificar directamente en la base de datos, ya que es muy probable que la instalación de QVD deje de funcionar. |

3. Nodos servidor QVD

Los nodos servidor QVD son el motor de la infraestructura QVD. Los nodos ejecutan un solo componente binario, el HKD o House Keeping Daemon que realiza un seguimiento del estado de las máquinas virtuales. El HKD es responsable de iniciar y detener las máquinas virtuales. Supervisa también el estado de cada máquina virtual y actualiza la información de estado dentro de la base de datos QVD, de modo que otros nodos y las herramientas de administración puedan funcionar en consecuencia. En general, el HKD es responsable de administrar el estado de las máquinas virtuales.

El HKD también invoca el L7R (Level 7 Router) intermediario entre cliente y servidor, responsable de autenticar usuarios, establecer sesiones y enrutar al usuario hasta su máquina virtual cuando se conecta. En general, el L7R es responsable de administrar el estado del usuario.

La instalación habitual de los nodos es en cúmulo (cluster) o granja. Esto significa que dentro de un despliegue típico es probable que tenga cualquier número de nodos de servidor.

Para familiarizarse con la arquitectura general de un nodo servidor consulte el Manual de Arquitectura de QVD.

3.1. Instalación de un nodo servidor QVD

En cualquiera de los sistemas en los que va a instalar los componentes de nodo servidor QVD , tendrá que agregar el repositorio QVD a sus fuentes de apt.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# wget -qO - https://www.theqvd.com/packages/key/public.key | sudo apt-key add -

Ahora, agregue el repositorio:

/etc/apt/sources.list.d/qvd.list # apt-get update

|

|

Para instalar todos los componentes del nodo de servidor QVD y sus dependencias, ejecute el siguiente comando:

# apt-get install perl-qvd-node

Esto instalará todos los componentes del nodo qvd junto con cualquier dependencia. En general, recomendamos que la utilidad de administración CLI de QVD se instale en todos los nodos Servidor de QVD, ya que es común trabajar directamente desde estos sistemas y permite configurar QVD rápidamente. Más información sobre esta utilidad en Utilidad de Administración CLI de QVD.

3.2. Configuración básica

Como con la mayoría de los otros componentes de la infraestructura de QVD, cada nodo servidor QVD requiere acceso a la base de datos QVD. Deberá asegurarse de que el archivo de configuración del nodo servidor QVD está escrito correctamente para que el nodo servidor QVD funcione correctamente. Puede averiguar cómo hacerlo en el capítulo titulado Configuración básica de QVD.

A diferencia de la mayoría de los otros componentes, los nodos servidor de QVD requieren una entrada adicional dentro del archivo de configuración base de QVD para poder buscar rápidamente dentro del QVD-DB. Esta es una entrada de línea única que se debe anexar a su configuración, y que contiene el nodename que debe coincidir con el nombre que usted asignó a su nodo cuando lo registró en la QVD-DB, ya sea utilizando el WAT o mediante la utilidad de administración CLI de QVD. En general, le recomendamos que nombre sus nodos utilizando el nombre de host del sistema en el que se están ejecutando.

Esto se puede hacer rápidamente así:

echo "nodename=`hostname`" >> /etc/qvd/node.conf

3.3. Requisitos de red

Los nodos servidor QVD hacen uso de un puente de red y de interfaces de red virtuales para facilitar interfaces de red a cada una de las máquinas virtuales que se ejecutan en el nodo. Con el fin de proporcionar direcciones IP a máquinas virtuales, QVD también ejecuta un servidor DHCP que asignará las direcciones IP dentro del rango de la red virtual a los hosts virtuales a medida que se inician. Por lo tanto es muy importante que elija un rango de red que sea poco probable que entre en conflicto con cualquiera de sus otras infraestructuras existentes para este fin.

|

|

Los servicios que se ejecutan en sistemas de la misma red IP pueden verse afectados por QVD o cualquiera de las máquinas virtuales que se ejecutan en QVD. |

Hay una serie de pasos de configuración que puede ser necesario realizar manualmente para configurar correctamente la red para un nodo servidor QVD. A menudo hay otras maneras de lograr una configuración de red apropiada, por lo que los proporcionamos sólo como directrices.

3.3.1. Establecer dnsmasq para ser controlado por QVD

QVD utiliza dnsmasq como servidor DHCP y DNS para las máquinas virtuales que se ejecutan en un nodo. Para funcionar correctamente, dnsmasq necesita ser ejecutado por el proceso HKD.

En primer lugar, compruebe que dnsmasq está instalado. En Ubuntu, ejecute los siguientes comandos y compruebe el estado:

# dpkg -s dnsmasq

En SUSE:

# rpm -q dnsmasq

Si no está instalado, hágalo ahora utilizando su gestor de paquetes, ya sea apt-get install dnsmasq, o zypper install dnsmasq.

De forma predeterminada, el paquete Ubuntu inicia el proceso que se ejecuta como un demonio en segundo plano, así que debe evitar que comience automáticamente. Esto se hace con los siguientes comandos en Ubuntu:

# service dnsmasq stop # sed -i s/ENABLED=1/ENABLED=0/ /etc/default/dnsmasq

En SLES dnsmasq se gestiona bajo el comando chkconfig y se deshabilita de forma predeterminada, por lo que no debería necesito hacer nada. Sin embargo, en caso de que dnsmasq se haya habilitado o por asegurarse, puede comprobar que está desactivado ejecutando el siguiente comando como root:

# chkconfig dnsmasq off

|

|

Este paso es esencial para que QVD funcione utilizando la virtualización KVM. Para LXC es posible especificar si se debe o no hacer uso de DHCP para configurar la red dentro de sus máquinas virtuales. |

3.3.2. Configurar el reenvío IP

La redirección IP (IP Forwarding) es necesaria para encaminar a los clientes a la ubicación correcta. Puede habilitarla rápidamente ejecutando el siguiente comando.

# echo 1 > /proc/sys/net/ipv4/ip_forward

Desafortunadamente, al reiniciar el sistema host, este cambio se perderá. Para que sea permanente, puede editar /etc/sysctl.conf y descomentar la línea:

net.ipv4.ip_forward=1

Puede obligar a sysctl a recargar su configuración después de haber editado este archivo ejecutando:

# sysctl -p

3.3.3. Configurar un puente de red

Hay varias formas de configurar el puente de red y el enrutamiento apropiado para asegurarse de que un cliente QVD se enruta a la máquina virtual correcta.

El método más fácil es configurar una interfaz de red estática y un conjunto de reglas de enrutamiento iptables para realizar el NAT necesario para traducir las direcciones IP entre su red real y virtual.

Para configurar su red en Ubuntu, edite el archivo /etc/network/interfaces y agregue las líneas siguientes:

auto qvdnet0 iface qvdnet0 inet static pre-up brctl addbr qvdnet0 pre-up iptables -t nat -A POSTROUTING -o eth0 -j SNAT --to-source 192.168.0.2 pre-up iptables -t nat -A PREROUTING -d 192.168.0.2 -p tcp --dport 8443 -j DNAT --to-destination 10.3.15.1 post-down brctl delbr qvdnet0 address 10.3.15.1 netmask 255.255.255.0

Es importante señalar que en el ejemplo anterior necesitará cambiar la dirección IP 192.168.0.2 a la dirección IP de la interfaz de red a la que desea que sus clientes se conecten. En el ejemplo de arriba usamos el rango 10.3.15.0/24 para la red virtual utilizada por QVD. Este rango debe ser único dentro de su infraestructura y debe dedicarse al uso de QVD, de modo que los servicios que arranquen en QVD no interfieran en otros sistemas dentro de su red.

Si bien hay otros enfoques más limpios para configurar su red, estos a veces tienen problemas con interfaces de red particulares tales como WIFI. El enfoque mencionado anteriormente debería funcionar para la mayoría de los sistemas.

Una vez que haya escrito la configuración de red en un archivo, debe levantar la interfaz de puente de red.

# ifup qvdnet0

3.3.4. Configurar QVD para su red

Para que QVD administre correctamente la configuración de la máquina virtual y el enrutamiento subsiguiente, necesitará cambiar algunos ajustes de configuración dentro de QVD-DB. Se recomienda que utilice la Utilidad de Administración CLI de QVD para hacer esto. También puede utilizar el WAT si ya lo ha configurado.

Estos ajustes se utilizan para proporcionar un entorno de red dedicado para las Máquinas virtuales. Debe utilizar direcciones IP y rangos de red que no entren en conflicto con su infraestructura de red existente. En el ejemplo a continuación se utiliza el rango 10.3.15.0/24 para la red virtual utilizada por QVD.

# qa4 config set tenant_id=-1,key=vm.network.ip.start,value=10.3.15.50 # qa4 config set tenant_id=-1,key=vm.network.netmask,value=24 # qa4 config set tenant_id=-1,key=vm.network.gateway,value=10.3.15.1 # qa4 config set tenant_id=-1,key=vm.network.dns_server,value=10.3.15.254 # qa4 config set tenant_id=-1,key=vm.network.bridge,value=qvdnet0

|

|

Si está ejecutando AppArmor en su máquina host, podrá comprobar que evita que las máquinas host accedan a Internet. Tenemos un perfil de AppArmor para QVD que está disponible en los paquetes. En cualquier caso, también es posible deshabilitar AppArmor con /etc/init.d/apparmor teardown. Esto detendrá AppArmor y permitirá ejecutar normalmente QVD. Si esto es inaceptable en el entorno en producción, utilice el perfil referido y pida ayuda al equipo de soporte QVD si es necesario. |

Estos ajustes se describen con más detalle en la sección del Manual de administración de QVD titulado Virtual Machine Options en el capítulo Configuración básica de QVD.

3.4. Configuración de SSL

El servidor QVD necesita un certificado x509 y una clave privada para proteger las conexiones de red. Para una instalación en producción debe utilizar un certificado expedido por una autoridad de certificación reconocida, como Verisign o Thawte. Para las pruebas puede utilizar un certificado autofirmado. Proporcionamos instrucciones sobre creación de certificados autofirmados en la Guía de instalación de QVD. Si tiene un certificado firmado por un tercero, puede registrarlo con QVD utilizando la utilidad de administración de CLI de QVD:

# qa4 config ssl key=/path/to/private/key.pem,cert=/path/to/server/certificate.pem

4. La API de QVD

En la versión 4 de QVD, se ha creado una interfaz REST que permite controlar la solución. La interfaz se ha creado con el propósito de facilitar la integración del productor con terceros, aunque a nivel interno se han rediseñado tanto el WAT como la línea de comandos para hacer uso de la misma.

La API es por tanto ahora el estándar de control de la solución, y tiene por tanto documentación propia. Esta documentación no es necesaria para administrar la plataforma, y a priori solo tiene interés para integradores y programadores.

Los comandos de arranque y parada son:

# /etc/init.d/qvd-api start # /etc/init.d/qvd-api stop

El log está en:

/var/log/qvd/qvd-api.log

5. Herramienta de administración web de QVD

En la versión 4 de QVD, la herramienta de administración web (WAT) ha crecido exponencialmente en capacidades y funcionalidad. Tanto así, que desde esta versión en adelante tiene su propio manual de administración. Por favor, vea dicho manual para obtener información sobre la misma.

Tenga en cuenta que dicho manual es complementario a este, y probablemente deba leer el presente documento antes de poder comprender por completo el del WAT.

|

|

Como decíamos en el apartado anterior, el WAT depende de la API, y no puede funcionar sin esta. |

6. Utilidad de administración CLI de QVD

|

|

Desde la versión 4.0, QVD tiene una nueva herramienta de administración: qa4. Esta herramienta tiene una sintaxis distinta a la anterior, y se documenta aquí. La herramienta anterior se ha mantenido por razones de retro-compatibilidad y está documentada en el anexo Utilidad de administración Legacy CLI de QVD. |

La utilidad QVD de administración en línea de comandos es un script perl que puede interactuar con la QVD-DB a través de la API (desde la versión 4 de QVD) para realizar una amplia gama de operaciones dentro de la infraestructura QVD. Se puede utilizar como una alternativa a la herramienta de administración web QVD (QVD-WAT) y puede ser instalada en cualquier sistema con acceso a la API.

6.1. Instalación y configuración de la utilidad de administración de CLI de QVD

En cualquiera de los sistemas en los que va a instalar la Administración de CLI de QVD , deberá agregar el repositorio QVD a las fuentes de apt.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# wget -qO - https://www.theqvd.com/packages/key/public.key | sudo apt-key add -

Ahora, agregue el repositorio:

/etc/apt/sources.list.d/qvd.list # apt-get update

|

|

Para instalar la Utilidad de administración CLI de QVD, ejecute el siguiente comando:

# apt-get install perl-qvd-admin4

El proceso es similar para SLES.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# rpm --import https://www.theqvd.com/packages/key/public.key

Ahora, agregue el repositorio:

# zypper ar http://theqvd.com/packages/sles/12SP1/stable QVD # zypper ref

Para instalar la utilidad de administración CLI de QVD, ejecute el siguiente comando:

# zypper install perl-QVD-Admin4

La utilidad de administración de QVD requiere acceso a la API de QVD. Debe asegurarse de que el fichero qa.conf esté correctamente configurado, tal y como se detalla en: Configuración básica de QVD.

6.2. Listado de comandos QVD CLI

La utilidad de administración CLI de QVD proporciona un gran conjunto de funciones administrativas que pueden ser utilizadas para controlar componentes y elementos que están involucrados en el entorno QVD.

Puede obtener una lista completa de las funciones mediante el parámetro usage:

# qa4 usage

==============================================================================

AVAILABLE COMMANDS

==============================================================================

For a specific explanation of the following commands run:

usage <COMMAND>

i.e. usage login

== CLI GENERAL MANAGEMENT COMMANDS

usage (retrieves instructions about the usage of the app)

login (Intended to log in as a QVD administrator)

logout (Intended to log out)

password (Intended to change current QVD administrator password)

block (Intended to change current QVD administrator pagination block)

version (Retrieves information about the QVD version the app is connected to)

log (retrieves log entries about the QVD server activity)

== QVD OBJECTS COMMANDS

vm (Intended to QVD virtual machines management)

user (Intended to QVD users management)

host (Intended to QVD hosts management)

osf (Intended to QVD OSFs management)

di (Intended to QVD disk images management)

tenant (Intended to QVD tenants management)

role (Intended to QVD roles management)

acl (Intended to QVD acls management)

admin (Intended to QVD administrators management)

config (Intended to QVD configuration management)

Cualquiera de los comandos presentados anteriormente puede ser invocado con usage para obtener una descripción más detallada de la sintaxis.

Por ejemplo:

# qa4 usage vm

======================================================================================================

VM COMMAND USAGE

======================================================================================================

== CREATING A NEW VM

vm new <ARGUMENTS>

For example:

vm new name=myvm, user=myuser, osf=myosf (Creates a VM with user 'myuser', osf 'myosf' and name 'myvm')

== GETTING VMs

vm get

vm <FILTERS> get

vm <FILTERS> get <FIELDS TO RETRIEVE>

For example:

vm get (retrieves default fields of all VMs)

vm name=myvm get (retrieves default fields of all VMs with name 'myvm')

vm name=myvm get name, id, ip (retrieves 'name', 'id' and 'ip' of VMs with name 'myvm')

Ordering:

vm ... order <ORDER CRITERIA>

vm ... order <ORDER DIRECTION> <ORDER CRITERIA>

For example:

vm get order name (Ordering by 'name' in default ascendent order)

vm get order asc name, id (Ordering by 'name' and 'id' in ascendent order)

vm get order desc name, id (Ordering by 'name' and 'id' in descendent order)

== UPDATING VMs

vm set <ARGUMENTS>

vm <FILTERS> set <ARGUMENTS>

For example:

vm set di_tag=default (Sets new value for di_tag in all VMs)

vm name=myvm set name=yourvm, di_tag=default (Sets new values for name and di_tag in VM with name myvm)

Adding custom properties:

vm <FILTERS> set property key=value

vm <FILTERS> set property key=value, key=value, ...

For example:

vm set property mykey=myvalue (Sets property mykey in all VMs)

vm name=myvm set property mykey=myvalue, yourkey=yourvalue (Sets properties mykey and yourkey in VM with name myvm)

Deleting custom properties:

vm <FILTERS> del property key

vm <FILTERS> del property key, key, ...

For example:

vm del property mykey (Deletes property mykey in all VMs)

vm name=myvm del property mykey, yourkey (Deletes properties mykey and yourkey in VM with name myvm)

Blocking/Unblocking VMs

vm <FILTERS> block

vm <FILTERS> unblock

For example:

vm block (Blocks all VMs)

vm name=myvm block (Blocks VM with name myvm)

== REMOVING VMs

vm del

vm <FILTERS> del

For example:

vm del (Removes all VMs)

vm name=myvm del (Removes VM with name myvm)

== EXECUTING VMs

vm <FILTERS> start

vm <FILTERS> stop

vm <FILTERS> disconnect

For example:

vm start (Starts all VMs)

vm name=myvm stop (Stop VM with name myvm)

======================================================================================================

DEFAULT FILTERS

======================================================================================================

The filter key 'name', and the operator '=' are consirered as defaults. So the following is a right

syntax:

<QVD OBJECT COMMAND> <QVD OBJECT NAME> <ACTION COMMAND>

For example:

vm myVM get (Equal to vm name=myVM get)

vm myVM set name=yourVM (Equal to vm name=myVM set name=yourVM)

======================================================================================================

COMPLEX FILTERS

======================================================================================================

A filter is a key/value pair. Key and value can be related by means of different kinds of

IDENTITY OPERATORS (=, >, <, etc.). Different operators allow different kinds of values

(numeric, alphanumeric, arrays, ranges...). Morover, two or more filters can be joined by means

of LOGICAL OPERATORS (coordination, disjunction and negation operators).

DIFFERENT IDENTITY OPERATORS:

Supported operators:

= (equal)

!= (not equal)

< (less than)

> (greater that)

<= (less or equal than)

>= (greater or equal than)

~ (matches with a commodins expression: the SQL LIKE operator)

For example:

key1 = 1,

key1 < 3,

key1 > 3,

key1 <= 3,

key1 >= 3

key1 = [1,2,3] (key1 must be in (1, 2, 3))

key1 = [1:3] (key1 must be between 1 and 3)

key1 = This_is_a_chain

key1 = 'This is a chain' (A value with blanks must be quoted)

key1 = "This is a chain" (A value with blanks must be quoted)

key1 ~ %s_is_a_ch% (key1 must match the SQL commodins expression %s_is_a_ch%)

key1 ~ '%s is a ch%' (key1 must match the SQL commodins expression %s_is_a_ch%)

key1 ~ "%s is a ch%" (key1 must match the SQL commodins expression %s_is_a_ch%)

LOGICAL OPERATORS

Supported operators

, (the AND operator)

; (the OR operator)

! (the NOT operator)

(These operators have left precedence. In order to override this behaviour you must

grup filters with '(' and ')')

For example:

key1=value, key2=value, key3=value (key1 AND key2 AND key3)

(key1=value; key2=value), key3=value ((key1 OR key2) AND key3))

!key1=value (This expresion means: NOT key1)

!key1=value, key2=value, key3=value (NOT ( key1 AND key2 AND key3))

(! key1=value), key2=value, key3=value ((NOT key1) AND key2 AND key3))

======================================================================================================

6.3. Uso de filtros para controlar operaciones

Muchas de las operaciones disponibles a través de la utilidad de administración CLI de QVD también admiten filtros para limitar una acción a un elemento o entidad particular. Los filtros son esencialmente coincidencias con los elementos dentro de las columnas de la tabla, tal y como proporcionaría una consulta SQL estándar en la declaración WHERE. Los filtros aceptan comparadores, comodines y operadores lógicos.

Si por ejemplo, quisiéramos obtener máquinas con id mayor a 12000 pertenecientes al tenant qvd_test:

# qa4 vm "id>12000,tenant=qvd_test" get .-------+----------+------+---------+-----------+------+---------------------------------------+-------------+-----------+-----------+---------+--------------. | id | tenant | name | blocked | user | host | di | ip | ip_in_use | di_in_use | state | user_state | +-------+----------+------+---------+-----------+------+---------------------------------------+-------------+-----------+-----------+---------+--------------+ | 12604 | qvd_test | Java | 0 | test_user | | 14000-Desktop_Development-Java.tar.gz | 10.10.53.79 | | | stopped | disconnected | '-------+----------+------+---------+-----------+------+---------------------------------------+-------------+-----------+-----------+---------+--------------' Total: 1

Cuando se utiliza la utilidad de administración CLI para ver el estado de la VM, es común utilizar filtros para ver máquinas virtuales en un estado concreto o pertenecientes a un usuario particular o donde una máquina virtual tiene un user_state definido.

El siguiente ejemplo le mostrará cómo encadenar juntos una serie de filtros para ver todas las máquinas virtuales que pertenecen a usuarios con nombres de usuario que comienzan por qvd, donde además la máquina virtual está parada y el usuario está desconectado:

# qa4 vm "user~qvd%,state=stopped,user_state=disconnected" get .-------+---------+------------------+---------+----------+------+-------------------------------+--------------+-----------+-----------+---------+--------------. | id | tenant | name | blocked | user | host | di | ip | ip_in_use | di_in_use | state | user_state | +-------+---------+------------------+---------+----------+------+-------------------------------+--------------+-----------+-----------+---------+--------------+ | 10800 | qvd_43 | Desktop_Standard | 0 | qvd-test | | 10000-Desktop_Standard.tar.gz | 10.13.25.100 | | | stopped | disconnected | | 10900 | qvd_75 | Desktop_Standard | 0 | qvd-test | | 10000-Desktop_Standard.tar.gz | 10.13.25.180 | | | stopped | disconnected | | 10500 | qvd_264 | Desktop_Standard | 0 | qvd-test | | 10000-Desktop_Standard.tar.gz | 10.13.23.120 | | | stopped | disconnected | | 10100 | qvd_115 | Desktop_Standard | 0 | qvd-test | | 10000-Desktop_Standard.tar.gz | 10.13.24.220 | | | stopped | disconnected | | 10200 | qvd_155 | Desktop_Standard | 0 | qvd-test | | 10000-Desktop_Standard.tar.gz | 10.13.24.160 | | | stopped | disconnected | | 10102 | qvd_77 | Desktop_Standard | 0 | qvd-test | | 10000-Desktop_Standard.tar.gz | 10.13.25.30 | | | stopped | disconnected | '-------+---------+------------------+---------+----------+------+-------------------------------+--------------+-----------+-----------+---------+--------------' Total: 6

6.4. Operaciones administrativas básicas

En esta sección examinaremos algunas de las tareas administrativas más comunes para las que se utiliza la utilidad de administración CLI de QVD.

6.4.1. Cambiar los ajustes de configuración de QVD

QVD tiene una amplia gama de ajustes de configuración muy específicos que controlan varios componentes dentro de la infraestructura. Discutimos algunos de ellos aquí.

Para cambiar un parámetro de configuración de QVD mediante la utilidad de administración CLI de QVD, puede hacer lo siguiente:

# qa4 config set tenant_id=-1,key=myproperty,value="this is a value"

También es posible obtener todos los ajustes de configuración actuales de la base de datos y enumerarlos:

# qa4 config get

Por último, es posible devolver una configuración a su valor original:

# qa4 config set tenant_id=-1,key=qvd.prop default

6.4.2. Añadir un nodo servidor QVD

Es común utilizar la utilidad de administración CLI de QVD para agregar nuevos nodos servidor QVD a la base de datos de QVD. Esto se puede hacer muy rápidamente desde la línea de comandos con la siguiente directriz:

# qa4 host new name=myhost, address=10.3.15.1

La eliminación de un nodo de servidor QVD es igual de sencilla:

# qa4 host name=myhost del

6.4.3. Añadir un OSF

Puede agregar fácilmente un OSF a QVD usando la utilidad de Administración CLI de QVD:

# qa4 osf new name=myOSF

Sólo hay un valor obligatorio para agregar un OSF, que es name. Si los otros parámetros se dejan sin especificar, sus valores por defecto se utilizan en su lugar. Estos son:

-

* Memoria * = 256

-

* Use_overlay * = y

-

* User_storage_size * = undef (sin límite para el almacenamiento de usuarios)

Puede obtener una lista de OSF disponibles actualmente haciendo lo siguiente:

# qa4 osf get

6.4.4. Añadir un DI

Utilizando la utilidad de administración CLI de QVD, puede adjuntar una imagen de disco (DI) a cualquier OSF existente dentro del sistema. Este proceso puede llevar tiempo, ya que además de actualizar la base de datos el archivo de imagen de disco real es copiado en el directorio storage/images dentro del almacenamiento compartido.

Al adjuntar un DI a un OSF particular, mantenemos separado el disco real de la imagen que se servirá a los usuarios finales. Esto significa que puede realizar cambios en la imagen de disco y simplemente actualizar el OSF, de modo que cuando un usuario vuelve a conectar la imagen es automáticamente actualizada sin que el usuario experimente ninguna discontinuidad en el servicio.

# qa4 di new disk_image=test-image.tar.gz, osf=retest

Ambos disk_image y osf son obligatorios para agregar un DI. Cuando se agrega la DI, la imagen especificada en la ruta se copia en el área de almacenamiento de sólo lectura configurada para almacenar DIs activas (normalmente /var/lib/qvd/storage/images).

Puede obtener una lista de imágenes disponibles actualmente haciendo lo siguiente:

# qa4 di get

6.4.5. Etiquetar DI

Los DI pueden ser etiquetados con cadenas arbitrarias a voluntad. Para etiquetar un DI como predeterminado, use el comando di tag:

# qa4 di <filtro> tag <tag1>,<tag2>,... # qa4 di disk_image=mydi tag default, head, mytag

Puede etiquetar DIs con cualquier cadena, no sólo default o head. Esto le permite usar nombres significativos para las etiquetas, por ejemplo "software_bug_fixed", para su uso dentro del campo DI Tag de las máquinas virtuales.

Las etiquetas son útiles, ya que permiten adjuntar una nueva versión de una imagen de disco a un OSF sin afectar a nadie que esté usando la imagen actual o predeterminada para un OSF. Esto le permite implementar un cambio y migrar determinadas máquinas virtuales utilizando un OSF distinto para la nueva imagen mientras lo prueba. Si la imagen falla por alguna razón o no cumple con sus requisitos, es sencillo volver a la imagen predeterminada y permitir que sus usuarios continúen trabajando mientras hace correcciones.

6.4.6. Seleccionando la etiqueta DI que las máquinas virtuales utilizarán

Con el fin de decirle a una máquina virtual que debe utilizar una DI que tiene una etiqueta específica, editamos la VM Para cambiar su campo di_tag. Así que si por ejemplo acabamos de corregir un error software en un DI y establecemos la etiqueta "software_bug_fixed", podemos usar ese DI en una VM usando el siguiente comando:

# qa4 vm set di_tag=default # qa4 vm name=myvm set di_tag=default

En el siguiente arranque de la VM myvm, utilizará el DI con esta etiqueta.

6.4.7. Agregar y eliminar usuarios

Es común utilizar la utilidad de administración CLI de QVD para agregar y quitar usuarios rápidamente.

# qa4 user new login=peter,password=s3cr3t # qa4 user login=guest3 del

También puede enumerar todos los usuarios de QVD mediante la opción de lista:

# qa4 user get

Tenga en cuenta que, como se explica en la Guía de instalación, no es aconsejable crear un usuario cuyo nombre de usuario ya exista en cualquier imagen de disco.

6.4.8. Restablecimiento de una contraseña de usuario

Puede cambiar la contraseña de un usuario mediante la Utilidad de administración CLI de QVD:

# qa4 user name=guest set passwd=newpassword

En el ejemplo anterior, estamos cambiando la contraseña para el usuario de inicio de sesión guest. Se le pedirá que proporcione una nueva contraseña.

6.4.9. Añadir y eliminar máquinas virtuales

Añadir y eliminar máquinas virtuales mediante la utilidad de administración CLI de QVD es fácil. Puede especificar el usuario y el OSF por ID o por nombre:

# qa4 vm new name=GuestVM,user_id=1 osf_id=1 # qa4 vm new name=GuestVM,user=peter,osf=myOFS

Puede eliminar fácilmente una máquina virtual utilizando el siguiente comando:

# qa4 vm "name=GuestVM" del

6.4.10. Inicio y detención de máquinas virtuales

La utilidad de administración CLI de QVD se puede utilizar para iniciar y detener máquinas virtuales. Si no se especifica con un filtro en particular, la acción será iniciar o detener todas las maquinas virtuales. Normalmente se ejecuta este comando especificando un filtro para identificar la máquina virtual real que desea iniciar o detener. Ejemplos:

# qa4 vm "user~guest%" stop # qa4 vm id=1 start

La política de balanceo determina el nodo donde arrancará la VM. is started.

6.4.11. Bloqueo y desbloqueo de máquinas virtuales

Las Máquinas Virtuales se pueden marcar como "bloqueadas". Cuando estén en este estado, la aplicación QVD Client no podrá conectarse a la Máquina Virtual. Esta tarea puede ser ejecutada por un administrador para realizar una tarea administrativa o puede tener lugar cuando el HKD no sea capaz de gestionar correctamente una máquina virtual. Los comandos siguientes se pueden utilizar para marcar una máquina virtual como "bloqueada" o se puede utilizar para desbloquear una máquina virtual que se ha establecido en este estado.

# qa4 vm "id=2" block # qa4 vm "name=GuestVM "unblock

Consulte bloqueo y desbloqueo de la máquina virtual en el manual del WAT para obtener más información sobre cómo configurar este estado.

6.4.12. Solución de problemas de máquinas virtuales

|

|

En esta versión de la herramienta de administración, se han deshabilitado los viejos métodos de acceso por consola o vnc a las máquinas virtuales. Estos métodos están en desuso y no tienen interés frente a las nuevas herramientas que provee el WAT. |

6.4.13. Configuración de propiedades personalizadas para una máquina virtual

QVD incluye la opción de configurar propiedades personalizadas para una máquina virtual que puede establecer y recuperar mediante la utilidad de administración CLI de QVD. Esto es útil si necesita escribir sus propios comportamientos o desea aprovecharse de los hooks VMA (Vea el apartado al respecto).

Las propiedades personalizadas se utilizan a menudo cuando usted escribe sus propios plugins para el L7R, como los módulos de autenticación o balanceo de carga.

Las propiedades personalizadas son compatibles con los parámetros de configuración: host, user y vm

Para agregar una propiedad personalizada, puede usar el comando propset:

# qa4 user name=myuser set property mykey=myvalue, yourkey=yourvalue

Se puede obtener el contenido de todas las propiedades personalizadas que se han establecido para un parámetro de configuración utilizando el comando:

# qa4 user get property

Finalmente, puede eliminar una propiedad personalizada mediante el comando propdel:

# qa4 user name=juan property del beverage

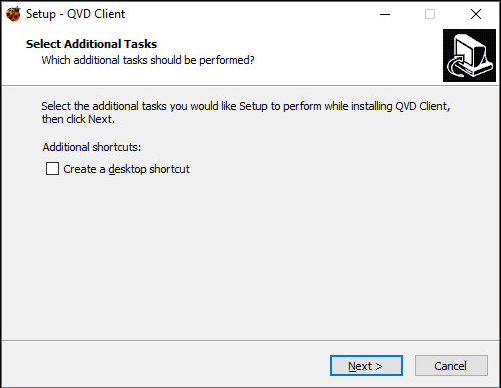

7. Cliente QVD GUI

El cliente QVD está disponible para plataformas Microsoft Windows, Linux y Mac OS X. El cliente está disponible en inglés y español y por defecto se ajustará a la configuración regional del sistema.

7.1. Instalación del cliente de Windows

Puede descargar el instalador del software cliente de QVD desde:

Una vez que haya terminado de descargar el instalador, ejecútelo como un archivo ejecutable normal y siga el asistente durante el proceso de instalación.

Una vez que haya terminado la instalación, puede ejecutar el cliente desde el acceso directo en el escritorio de Windows (si ha seleccionado agregar el acceso directo) o desde el menú QVD en el menú Aplicaciones. Esto abrirá el cliente para que esté listo para conectarse.

7.2. Instalación del cliente Mac OS X

Puede descargar el paquete de cliente QVD de:

El paquete instalará el cliente QVD en el directorio Applications. Para ejecutar el cliente, haga doble clic en el icono de la mariquita o a través del sistema de búsqueda nativo spotlight pulsando Comando + Barra espaciadora y tecleando qvd.

7.3. Instalación del cliente Linux

Instalar el cliente QVD en una plataforma Ubuntu Linux es un procedimiento sencillo.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# wget -qO - https://www.theqvd.com/packages/key/public.key | sudo apt-key add -

Ahora, agregue el repositorio:

/etc/apt/sources.list.d/qvd.list # apt-get update

|

|

Ahora podrá instalar el cliente con el siguiente comando.

# apt-get install perl-qvd-client

En SLES el proceso es similar.

En primer lugar, agregue la clave pública de los paquetes QVD a sus claves de confianza (como root):

# rpm --import https://www.theqvd.com/packages/key/public.key

Ahora, agregue el repositorio:

# zypper ar http://theqvd.com/packages/sles/12SP1/stable QVD # zypper ref

Ahora podrá instalar el cliente con el comando zypper.

zypper install perl-QVD-Client

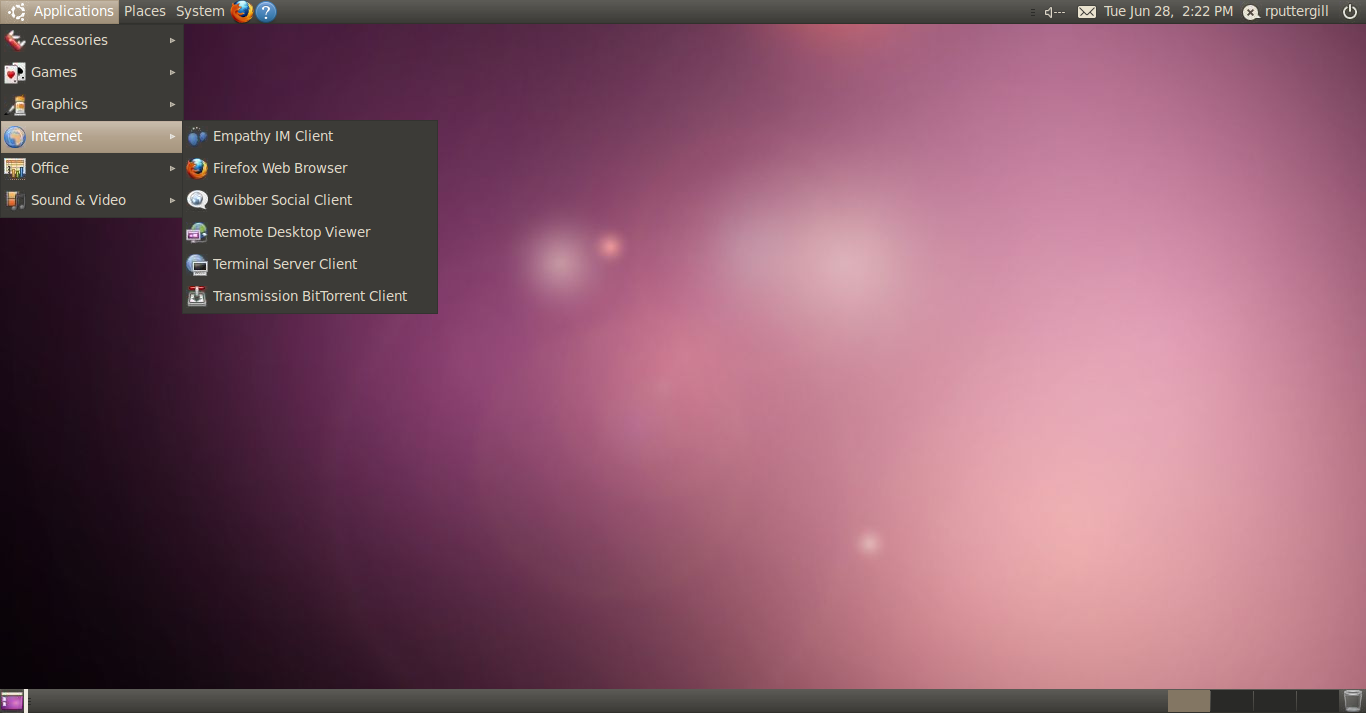

Dependiendo del entorno de escritorio, debería poder acceder al cliente dentro del menú "Aplicaciones", normalmente en el submenú "Internet". Como alternativa, puede ejecutar la GUI del cliente desde la consola utilizando el comando qvd-client.

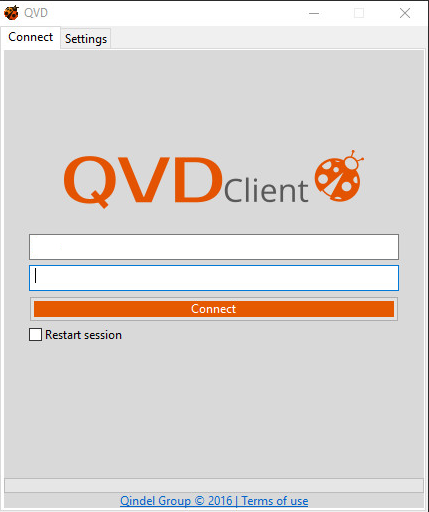

7.4. Conexión a su escritorio virtual

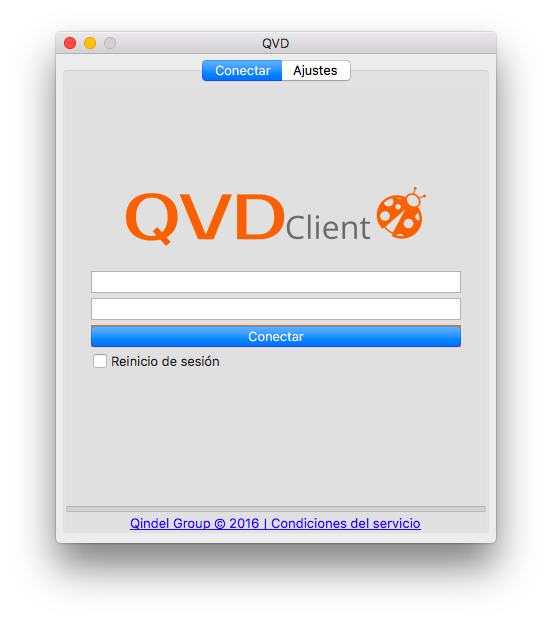

Una vez que tenga el cliente GUI en ejecución, puede ingresar el Nombre de usuario para el usuario que creó en QVD, la Contraseña que configuró para el usuario, el Servidor nombre de host o dirección IP para el nodo del servidor QVD creado, y puede elegir el nivel de compresión de la conexión seleccionando Tipo de conexión.

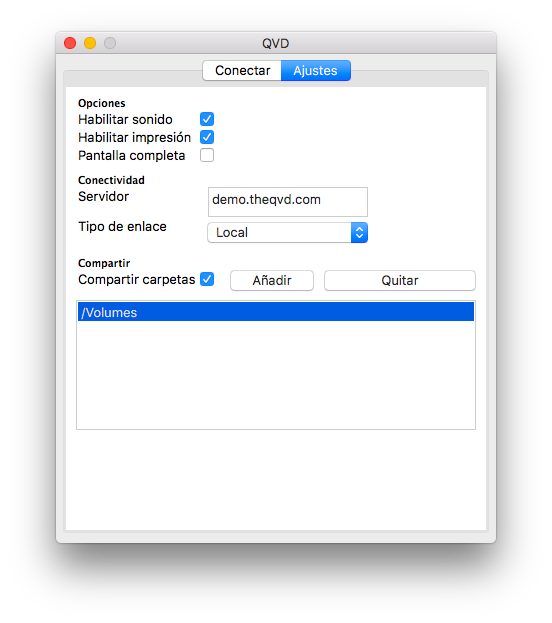

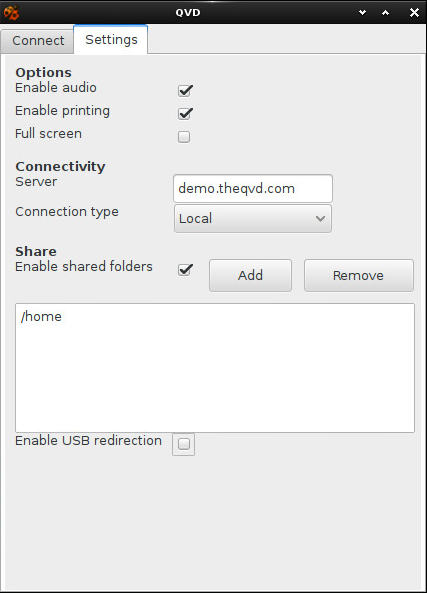

De forma predeterminada, el Tipo de conexión se establece en Local. Esta configuración es apropiada para las conexiones a través de una red de área local. También hay opciones para ADSL, que sería apropiado para cualquier conexión de banda ancha, y para módem que se puede utilizar en casos donde el ancho de banda está severamente limitado o deteriorado.

Cambiar el tipo de conexión aumentará la compresión utilizada para entregar el escritorio virtual a través de la conexión de red. También aumenta la cantidad de caché que realiza el cliente para limitar la cantidad de refresco de pantalla que debe realizarse.

En general, el uso de la compresión pesada y el almacenamiento en caché todavía ofrecerá a sus usuarios la capacidad de trabajar cómodamente dentro de sus escritorios virtuales. Sin embargo, la calidad de la representación gráfica será un poco inferior.

Una vez que haya completado la introducción de los detalles de su conexión, simplemente haga clic en el botón etiquetado Connect y su escritorio virtual debe cargar.

7.5. Carpetas compartidas del cliente QVD

QVD puede proporcionar acceso a carpetas locales en la máquina cliente del usuario desde el escritorio virtual.

7.5.1. Uso de carpetas compartidas

Para activar esta opción, márquela en la pestaña de configuración.

Cuando se activan las carpetas compartidas por primera vez, se redirecciona el directorio principal del usuario (%USERPROFILE% para clientes Windows y /home/%user% para Linux y Mac OS X).

Al activar la opción se muestra un listado de carpetas compartidas. Desde esta pantalla es posible eliminar las carpetas del listado y añadir otras.

Las carpetas aparecerán en el directorio personal del usuario en una subcarpeta denominada redirect. GNOME y otros escritorios Linux recientes también mostrarán un icono de acceso directo en el escritorio y en el administrador de archivos, dependiendo de la configuración.

7.6. Configuración adicional para el cliente QVD

El cliente QVD ofrece varias opciones de configuración que se pueden utilizar para ajustar el rendimiento y personalizar la experiencia del usuario. De forma predeterminada, estas configuraciones se encuentran en el archivo client.conf. Bajo Mac OS X y Linux, este archivo se encuentra en el directorio personal del usuario en ~/.qvd/client.conf, así como en /etc/qvd, aunque el archivo de usuario lo reemplaza si existe. En Windows, client.conf se encuentra dentro de %APPDATA%\.qvd\client.conf.

El cliente QVD GUI también ofrece un acceso conveniente a algunas de las configuraciones básicas del usuario en la pestaña "Configuración" en el inicio. La pestaña se puede activar o desactivar en client.conf - ver más abajo para más detalles.

7.6.1. Archivo de configuración de QVD

Puede especificar las siguientes opciones adicionales para controlar el software cliente en una estación de trabajo:

client.link = local client.geometry = 1024x768 client.fullscreen = 1 client.slave.enable = 1 client.slave.command "/path/to/custom/slave-command" client.audio.enable = 1 client.printing.enable = 1 client.host.port = 8443 client.host.name = loadbalancer.mydomain.com client.user.name = guest client.use_ssl = 1 client.force.host.name = loadbalancer.mydomain.com client.force.link = local client.remember_password = 0 client.show.remember_password = 0 client.show.settings = 1 client.usb.enable= client.usb.share_list=139a:0608@3210bf331301,0f45:2421 client.file_sharing.enable=1 client.share.0=/home/usuario/Documentos client.share.1=

Los valores establecidos anteriormente son los valores por defecto.

-

client.link: puede ser: modem, isdn, adsl, wan, lan, local o una especificación de ancho de banda (56k, 1m, 100m…)

-

client.geometry: usado para informar del tamaño de la pantalla del cliente. Si no se usa, pasará a modo pantalla completa

-

client.fullscreen: modo pantalla completa

-

client.slave.enable: habilitar o no el slave channel, que gobierna las funciones de carpeta compartida e impresión

-

client.slave.command: comando a ejecutar para el esclavo

-

client.audio.enable: habilitar PulseAudio server en el cliente. La imagen de la máquina virtual del usuario debe soportar esta opción o no funcionará

-

client.printing.enable: Habilitar las impresoras compartidas en el cliente. La imagen de la máquina virtual del usuario debe soportar esta opción o no funcionará

-

client.host.port: Puerto del HKD al que debería conectarse el cliente

-

client.host.name: Host del HKD o balanceador de carga al que debe conectarse el cliente

-

client.user.name: Nombre de usuario para la autenticación (en modo multitenant el formato sería user@tenant )

-

client.use_ssl: Activar o desactivar el uso de SSL en la comunicación con el servidor QVD. Activado de forma predeterminada

-

client.force.host.name: Fuerza el host name en el cliente para que solo pueda conectarse a este host (imposibilita que el usuario via interfaz gráfica lo cambie)

-

client.force.link: Lo mismo que el anterior pero para el tipo de enlace

-

client.show.remember_password: Controla si el usuario tiene la opción de guardar su contraseña o no ( Recordar contraseña se muestra dentro de la GUI )

-

client.remember_password: Controla si se guarda o no la contraseña de usuario

-

client.show.settings: mostrar o esconder la pestaña de configuración

-

client.usb.enable: Habilita la compartición de dispositivos USB (solo en linux)

-

client.usb.share_list: Listado de dispositivos compartidos

-

client.file_sharing.enable: Habilita la compartición de carpetas

-

client.share.[número]: Listado de carpetas compartidas (una línea por carpeta, el número comienza en cero y deben ser sucesivos)

7.6.2. Configuración de la GUI de QVD

La siguiente imagen muestra los ajustes actualmente disponibles en el cliente QVD.

-

Reiniciar VM actual (en la pantalla principal): esto apaga la VM en ejecución a la que el usuario está intentando conectar. Útil para las situaciones en el que el usuario necesita actualizar a la última imagen que ha dispuesto el administrador y también para potencialmente permitir al usuario resolver por sí mismo problemas de inestabilidad en su VM (no puede conectar, no se muestra correctamente, etc…)

-

Activar audio: activa el servidor PulseAudio en el cliente

-

Habilitar impresión: permite compartir impresoras con la máquina virtual

-

Pantalla completa: ejecuta el cliente en modo de pantalla completa

-

Compartir carpetas: permite activar la compartición de carpetas, añadirlas y borrarlas

-

USB/IP: Esta opción es solo para el cliente Linux. Permite utilizar la característica del kernel linux USB/IP. Con ella se puede compartir dispositivos USB locales con la máquina virtual remota, de manera que a todos los efectos sería como si físicamente el dispositivo estuviera conectado a ella. Esta característica del kernel es experimental, y por tanto nuestra funcionalidad también lo es. Algunos dispositivos, como unidades flash y similares tienen un comportamiento bastante correcto; mientras que otros más sensibles a retardos, como las webcams funcionan bastante mal.

7.6.3. Registros del cliente de QVD

Por defecto, el cliente QVD deja sus logs en ~/.qvd/qvd-client.log en Mac OS X y Linux y %APPDATA%\.qvd\qvd-client.log en Windows. Puede cambiar los niveles de logging a uno de ALL, DEBUG, INFO, WARN, ERROR, FATAL, OFF en el archivo de configuración de la siguiente manera:

log.level = ALL

7.7. Binarios QVD